La falla negli antivirus che libera il malware dalla quarantena

Gli antivirus svolgono una funzione preziosa: individuano il malware e lo mettono in condizione di non nuocere, generalmente relegandolo in una sorta di prigione nota come "quarantena".

L'esperto di sicurezza Florian Bogner ha però scoperto una falla che, se sfruttata, permette a un malintenzionato di liberare tutti i prigionieri della quarantena e rimetterli in condizione di fare danni nel Pc.

Fortunatamente, il sistema non funziona con tutti gli antivirus, e anche tra quelli interessati dal problema molti hanno già rilasciato una patch o sono sul punto di farlo.

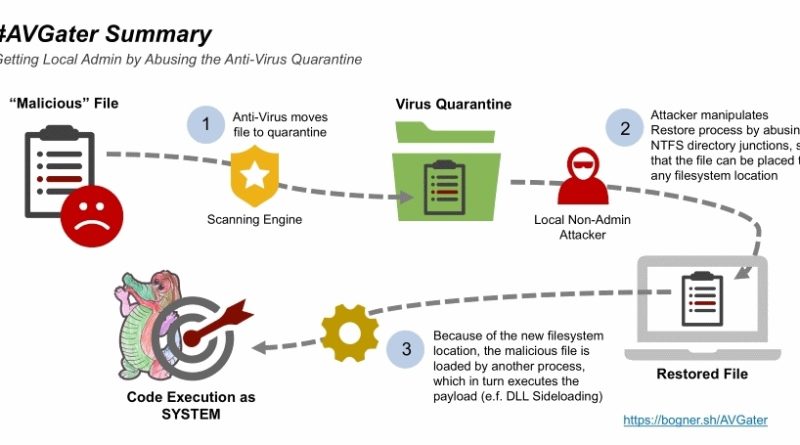

Bogner ha soprannominato la vulnerabilità "AVGater", e il trucco consiste nel manipolare il processo di ripristino dei file dalla quarantena, una possibilità che gli antivirus normalmente offrono agli utenti nel caso venga individuato un falso positivo, ossia un file legittimo venga trattato da malware.

AVGater permette a un utente non privilegiato, che abbia fatto login sulla macchina, di ripristinare un file dalla Quarantena e di salvare in qualunque punto del filesystem.

Tale operazione diventa possibile – spiega il ricercatore – perché "il processo di ripristino generalmente è condotto dal servizio AV in modalità utente, e in possesso dei privilegi necessari".

Abusando poi di una caratteristica del file system NTFS (le directory junctions), l'autore dell'attacco può salvare il file prelevato dalla quarantena anche in percorsi importanti, come C:Program Files o C:Windows, dove l'utente con cui è stato effettuato il login di norma non potrebbe scrivere.

Se il file in questione è una Dll, è possibile fare in modo che venga caricato da un processo dotato di privilegi elevati: così il malware viene eseguito.

Il pericolo è teoricamente serio, ma viene mitigato da un dettaglio importante: per poter portare a termine un attacco tramite AVGater è necessario avere accesso fisico alla macchina, quindi la serietà del pericolo è maggiore negli ambienti aziendali.

Con la tecnica indicata da Bogner, infatti, un impiegato scontento e titolare di un utente con scarsi privilegi potrebbe comunque ottenere accesso alla quarantena e scatenare nel sistema informatico interno quei malware che l'antivirus aveva così coscienziosamente catturato.

Per prevenire scenari di questo tipo anche in carenza di patch, la soluzione è evidente: disattivare la funzionalità di quarantena e impostare i programmi di sicurezza affinché non offrano agli utenti normali la possibilità di ripristinare le minacce rilevate.

L'esperto di sicurezza Florian Bogner ha però scoperto una falla che, se sfruttata, permette a un malintenzionato di liberare tutti i prigionieri della quarantena e rimetterli in condizione di fare danni nel Pc.

Fortunatamente, il sistema non funziona con tutti gli antivirus, e anche tra quelli interessati dal problema molti hanno già rilasciato una patch o sono sul punto di farlo.

Bogner ha soprannominato la vulnerabilità "AVGater", e il trucco consiste nel manipolare il processo di ripristino dei file dalla quarantena, una possibilità che gli antivirus normalmente offrono agli utenti nel caso venga individuato un falso positivo, ossia un file legittimo venga trattato da malware.

AVGater permette a un utente non privilegiato, che abbia fatto login sulla macchina, di ripristinare un file dalla Quarantena e di salvare in qualunque punto del filesystem.

Tale operazione diventa possibile – spiega il ricercatore – perché "il processo di ripristino generalmente è condotto dal servizio AV in modalità utente, e in possesso dei privilegi necessari".

Abusando poi di una caratteristica del file system NTFS (le directory junctions), l'autore dell'attacco può salvare il file prelevato dalla quarantena anche in percorsi importanti, come C:Program Files o C:Windows, dove l'utente con cui è stato effettuato il login di norma non potrebbe scrivere.

Se il file in questione è una Dll, è possibile fare in modo che venga caricato da un processo dotato di privilegi elevati: così il malware viene eseguito.

Il pericolo è teoricamente serio, ma viene mitigato da un dettaglio importante: per poter portare a termine un attacco tramite AVGater è necessario avere accesso fisico alla macchina, quindi la serietà del pericolo è maggiore negli ambienti aziendali.

Con la tecnica indicata da Bogner, infatti, un impiegato scontento e titolare di un utente con scarsi privilegi potrebbe comunque ottenere accesso alla quarantena e scatenare nel sistema informatico interno quei malware che l'antivirus aveva così coscienziosamente catturato.

Per prevenire scenari di questo tipo anche in carenza di patch, la soluzione è evidente: disattivare la funzionalità di quarantena e impostare i programmi di sicurezza affinché non offrano agli utenti normali la possibilità di ripristinare le minacce rilevate.